مقامات مجری قانون به همراه اینترپل عامل تهدیدی که مسئول حملات گسترده به هزاران قربانی طی چندین سال و حملات بدافزاری به شرکت های مخابراتی، بانک های بزرگ و شرکت های چند ملیتی در فرانسه را که بخشی از یک برنامه کلاهبرداری فیشینگ و کارت اعتباری در سطح جهانی بود، دستگیر کرده اند.

شرکت امنیت سایبری Group-IB امروز در گزارشی که با خبرگزاری ها به اشتراک گذاشته، افشا کرده که تحقیقات دو ساله ای که توسط سازمان بین دولتی و بین المللی عملیات ملقب به Lyrebird انجام شد، منجر به دستگیری یک شهروند مراکشی ملقب به Dr HeX گردید.

به گفته این شرکت امنیت سایبری، Dr HeX حداقل از سال 2009 فعال بوده و مسئول تعدادی از جرایم اینترنتی از جمله فیشینگ، جعل هویت، توسعه بدافزار، کلاهبرداری و کاردینگ است که منجر به قربانی شدن هزاران فرد ناآگاه شده است.

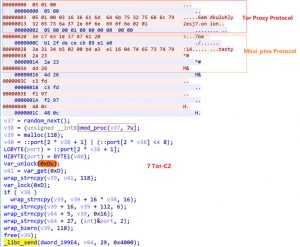

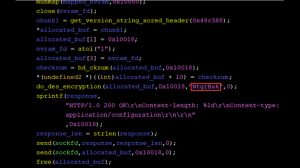

این حملات سایبری شامل استقرار یک کیت فیشینگ متشکل از صفحات وب بوده که موجب سواستفاده از نهادهای بانکی کشور میشده و به دنبال آن با ارسال ایمیل های گسترده با جعل هویت شرکت های هدف قرار گرفته، باعث میشد که گیرندگان ایمیل اطلاعات ورود به سیستم را در وب سایت مخرب وارد کنند.

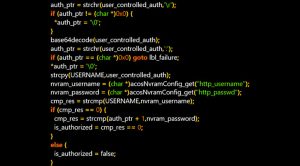

اعتبارنامه های قربانیان ناآگاهی در صفحه وب جعلی وارد شده و سپس به ایمیل مجرم هدایت می شود. حداقل سه کیت فیشینگ مختلف که احتمالاً توسط عامل تهدید استفاده و اعمال شده اند، کشف شده است.

اینترپل در بیانیه ای گفت: “این کیت های فیشینگ از طریق فروم های آنلاین به افراد دیگر فروخته شده تا امکان اقدامات مشابه مخرب علیه قربانیان را برای آنها تسهیل کنند. اینترپل افزود: “این موارد بعداً برای جعل تسهیلات بانکی آنلاین مورد استفاده قرار گرفت و به مظنون و دیگران اجازه داد اطلاعات حساس را بدزدند و از افراد معتمد جهت سواستفاده مالی، کلاهبرداری کنند. آنها با انتشار آنلاین اقدامات مخرب خود و ضررهای تحمیلی به افراد و شرکت ها، در راستای تبلیغات این خدمات مخرب بهر میجستند.

اسکریپت های موجود در کیت فیشینگ حاوی نام Dr HeX و آدرس ایمیل ارتباطی فرد بوده است که با استفاده از آن مجرم سایبری سرانجام شناسایی و از نامش استخراج شده است. در این روند یک کانال YouTube و همچنین نام دیگری که توسط مهاجم برای ثبت و عضویت حداقل دو دامنه کلاهبرداری دیگر که در حملات استفاده شده بود، شناسایی شد.

علاوه بر این، Group-IB اعلام کرد که آنها همچنین توانستند ارتباط بین آدرس ایمیل با زیرساخت های مخربی که متهم در کارزارهای مختلف فیشینگ، شامل پنج آدرس ایمیل، شش نام مستعار و حساب های او در اسکایپ، فیس بوک، اینستاگرام و YouTube به کار گرفته است، کشف و شناسایی کنند.

در مجموع، ردپای دیجیتال دکتر هکس در طی یک بازه زمانی بین 2009 و 2018، در طول زمانی که از عامل تهدید کمتر از 134 صفحه وب، همراه با پست های ایجاد شده توسط مهاجم در فروم های مختلف غیرقانونی مختص تجارت بدافزار برجا مانده بود، کشف شد، دلالت بر فعالیت های مخرب وی میداشت. همچنین شواهد حاکی از دست داشتن وی در حمله به شرکت های فرانسوی جهت سرقت اطلاعات مالی است.

دیمیتری ولکوف (CTO) از Group-IB اعلام کرد: “مظنون، بخصوص به اصطلاح Zombi Bot را ترویج میکرده، که ادعا میشود شامل 814 سواستفاده، از جمله 72 مورد خصوصی، یک brute-forcer، اسکنرهای بکدور و webshell، و همچنین اقدام برای انجام حملات DDoS بوده است”.