محققان امنیت سایبری روز پنجشنبه جزئیاتی درباره یک botnet الهام گرفته از Mirai به نام “mirai_ptea” را فاش کردند که از یک آسیب پذیری که تا پیش از این فاش نشده بود و در ضبط کننده های دیجیتال ویدئویی (DVR) ارائه شده توسط KGUARD وجود دارد، برای گسترش و انجام حملات Distributed Denial-of-Service (DDoS) استفاده می کند.

شرکت امنیتی چینی Netlab 360 اولین تحقیق خود را در 23 مارس 2021 و قبل از کشف تلاشهای بهره برداری فعال توسط این باتنت در 22 ژوئن 2021، بر روی این نقص آغاز کرد.

باتنت Mirai، از زمان ظهور در فضای سایبری در سال 2016، به رشته حملات گسترده DDoS مرتبط شده است؛ از جمله حمله به DNS ارائه دهنده خدمات Dyn در اکتبر 2016 که باعث شد اغلب پلتفرم های اینترنتی و خدمات عمده اینترنت برای کاربران در اروپا و آمریکای شمالی غیرقابل دسترسی باشند.

از آن زمان انواع مختلفی از Mirai در فضای سایبری جهت تهدید کاربران ظاهر شده اند که بخشی از آن به دلیل در دسترس بودن کد منبع آن در اینترنت است. Mirai_ptea نیز از این قاعده مستثنی نیست.

درباره اقداماتی که در راستای جلوگیری از بهره برداری بیشتر از این نقص امنیتی انجام شده، اطلاعاتی ارائه و اعلام نشده است، اما محققان گفته اند که فریمور KGUARD DVR از قبل از سال 2017 حاوی کد آسیب پذیر بوده و این کد امکان اجرای از راه دور دستورات سیستم را بدون تأیید اعتبار فراهم می کرده است. حال حداقل حدود 3000 دستگاه در ارتباط با اینترنت مستعد درگیر و مبتلا به این آسیب پذیری هستند.

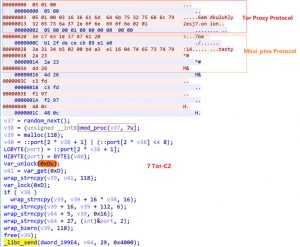

بعلاوه با استفاده از Tor Proxy برای برقراری ارتباط با سرور command-and-control (C2)، تجزیه و تحلیل نمونه mirai_ptea رمزگذاری گسترده ای از تمام اطلاعات منابع حساس را آشکار کرد که برای برقراری ارتباط با سرور C2 و بازیابی دستورات حمله جهت اجرا از جمله حملات DDoS، کدنویسی شده است.

محققان با توجه به آلودگی هایی که در سراسر اروپا، آسیا، استرالیا، آمریکای شمالی و آمریکای جنوبی و قسمتی از آفریقا گزارش شده است، خاطرنشان كردند: “توزیع جغرافیایی IP منبع این باتنت عمدتا در ایالات متحده، كره و برزیل متمرکز است”.

هنوز نظری ثبت نشده،نظر خود را ثبت کنید!